MANUAL DE SPOOFING DNS :Ingrid Vasquez y Andres Orozco

Que es?

MANUAL DE CONFIGURACIÓN

Para realizar este ataque se debe de tener en cuenta lo siguiente:

Es un método para alterar las direcciones de los servidores DNS que utiliza la potencial víctima y de esta forma poder tener control sobre las consultas que se realizan.

riesgos que puede provocar

-Robo de datos y contraseñas

-Si se ingresa a sitios web falsificados puede correr el riesgo de que entren a tu equipo amenazas tales como virus o troyanos

-un equipo que no presenta ningún problema puede poner en peligro su seguridad si se conecta a un servidor infectado

como prevenirlo

-Deshabilitar la opción remota de los routers. Si no es posible, habrá que diseñar una contraseña robusta.

-Mantener el sistema operativo actualizado

-Prestar atención a la página a la que se está accediendo. Si un sitio utiliza HTTPS y cuando se accede aparece HTTP, podría estar sucediendo un fraude

riesgos que puede provocar

-Robo de datos y contraseñas

-Si se ingresa a sitios web falsificados puede correr el riesgo de que entren a tu equipo amenazas tales como virus o troyanos

-un equipo que no presenta ningún problema puede poner en peligro su seguridad si se conecta a un servidor infectado

como prevenirlo

-Deshabilitar la opción remota de los routers. Si no es posible, habrá que diseñar una contraseña robusta.

-Mantener el sistema operativo actualizado

-Prestar atención a la página a la que se está accediendo. Si un sitio utiliza HTTPS y cuando se accede aparece HTTP, podría estar sucediendo un fraude

MANUAL DE CONFIGURACIÓN

Para realizar este ataque se debe de tener en cuenta lo siguiente:

Tener dos maquinas virtuales una de ellas es

Kali Linux la cual va a cumplir con la funcion de atacar y la otra sería un

windows el cual sera la victima

- Instalar el sistema operativo kali linux y realizar su correspondiente configuración asignándole una dirección y comprobar si está tomando su respectiva dirección colocando el comando ipconfig

- Instalar el sistema operativo windows y realizar su correspondiente configuración asignándole una dirección ip, la cual esté en el mismo rango de la máquina kali linux y comprobar si está tomando su respectiva dirección colocando el comando ipconfig

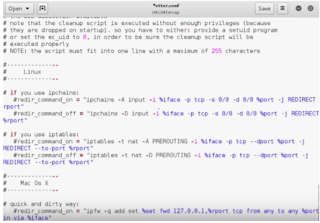

- Se realizará la siguiente configuración en kali linux :Colocaras route para mirar sus respectivas características como la red, mascara, gateway y qué interfaz está utilizando, luego de realizar el paso anterior tendremos que añadir el siguiente comando gedit /etc/ettercap/etter.conf y nos saldrá un recuadro

- Abrimos la terminal y colocamos lo siguiente locate etter.conf nos saldrá lo siguiente:

- luego nos dirigiremos al recuadro anterior en la ubicación gedit /etc/ettercap/etter.conf y se realiza lo siguiente:

a.

Donde dice

● [privs]

● ec_uid=65534 se cambia a ec_uid=0

● ec_gid=65534 se cambia a ec_gid=0

b,

Donde dice

● #redir_command_on = “iptables

-t nat -A PREROUTING -i %iface -p tcp --dport %port -j se descomenta (se borra el #)

● #redir_command_off = “iptables -t nat -D

PREROUTING -i %iface -p tcp --dport %port -j se descomenta (se borra

el #)

Nota: Cuando se realice lo

anterior se le da clic en SAVE para

guardar lo que se configuró

1. luego te vas a las herramientas que hay en kali linux y buscaras etter, darás clic en donde diga

ettercap

1. te aparece el programa el cual se realiza lo siguiente:

a.

buscas donde diga Sniff

● seleccionas eth0 como opción

en Network Interface y le das ok

b

buscas donde diga Start

● le das clic en Stop Sniffing

c.

buscas donde diga Hosts

● le das clic en Scan for hosts y

esperas a que cargue.

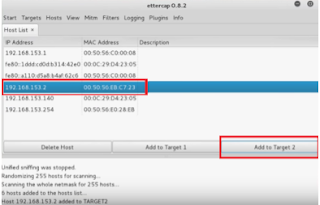

Nota: para realizar el siguiente

paso te vas a dirigir a la máquina windows, le das ipconfig en el cmd para

saber la gateway y dirección del equipo para completar los dos siguientes pasos

● le das clic en Hosts list te

aparecera un recuadro como el siguiente:

○

gateway de la máquina windows y le das clic en Add to Target 2

○ dirección de la máquina windows

y le das clic en Add to Target 1

a.

busca donde diga Mitm

● le das clic en ARP poisoning y

te aparecera un recuadro

○ seleccionaras marcando la casilla donde diga Sniff remote connections y le das ok

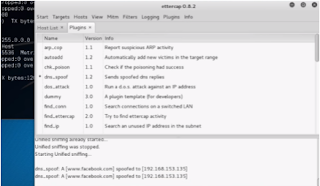

busca donde diga Plugins

● seleccionaras donde dice Manage

the plugins y te aparecerá un cuadro en el cual:

1.

después se debe insertar el

comando gedit /etc/ettercap/etter.dns en

el cual se nos abrirá un cuadro en el cual editaremos las siguientes líneas con

los nombres de dominio y la direccion de nuestro servidor kali linux como aparece en la imagen

Debe quedar así las

líneas editadas en nuestro caso restringimos el acceso a Facebook

1 iniciamos el

servicio de apache con el comando service

apache2 start

1. para comprobar que nuestro servicio ya es

funcional debemos ir a nuestro cliente y entrar a la página de la cual fue

restringida con el ataque

En ella aparecerá

la página por defecto de debian confirmando que el ataque fue exitoso

Y desde el servidor

si iniciamos un sniffing podremos ver a la página que accedió el host y el

estado de “spoofed” de la misma y

cómo podemos saber ya sea la búsqueda por ip o nombre de dominio debe estar en

ambas restringido

luego podemos

digitar el comando ettercap –T –i eth0

–M arp:remote –P dns_spoof//ip puerta de enlace// //ip Target//

● Esto aparte

de ver las victimas a las cuales se le hizo el ataque, se activara el plugin

dns del ataque dando como resultado que el ataque se realize

hecho por :

Ingrid Vasquez

Andres Orozco

Comentarios

Publicar un comentario